Der Sovereign AI Stack

Wir haben nicht einfach nur eine App gebaut. Wir haben die Infrastruktur gebaut. Eine vertikal integrierte, 100 % europäische KI-Pipeline, entwickelt für strengste Compliance-Anforderungen.

Wir haben nicht einfach nur eine App gebaut. Wir haben die Infrastruktur gebaut. Eine vertikal integrierte, 100 % europäische KI-Pipeline, entwickelt für strengste Compliance-Anforderungen.

Wir haben nicht einfach nur eine App gebaut. Wir haben die Infrastruktur gebaut. Eine vertikal integrierte, 100 % europäische KI-Pipeline, entwickelt für strengste Compliance-Anforderungen.

100 % Deutsche Infrastruktur

100 % Deutsche Infrastruktur

100 % Deutsche Infrastruktur

Null US-Cloud-Abhängigkeiten

Null US-Cloud-Abhängigkeiten

Null US-Cloud-Abhängigkeiten

ISO 27001 zertifizierten Rechenzentren

ISO 27001 zertifizierten Rechenzentren

ISO 27001 zertifizierten Rechenzentren

Vollständige Kontrolle

Vollständige Kontrolle

Vollständige Kontrolle

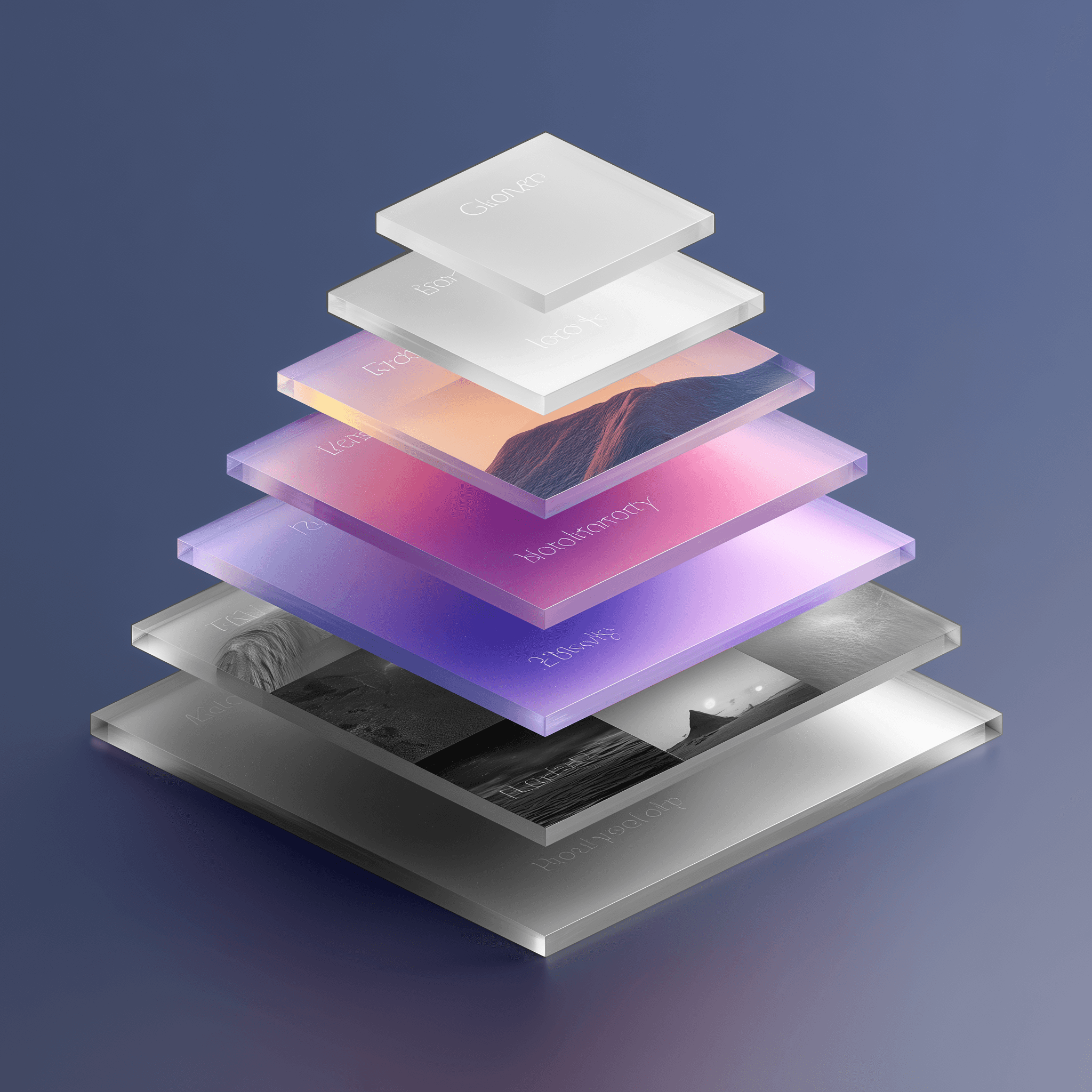

Die Architektur

Die Architektur

Die Architektur

Volle Kontrolle. Vom Silizium bis zur Software.

Souveräne Infrastruktur (Compute)

Wir operieren auf „Bare-Metal“, physisch isolierten GPU-Clustern, die sich ausschließlich in ISO-27001-zertifizierten deutschen Rechenzentren befinden.

Keine Hyperscaler: Wir sind unabhängig von AWS, Azure oder Google Cloud.

Hochleistung: Angetrieben von dedizierten NVIDIA H100/A100-Clustern.

Rechtssicherheit: Kein Risiko durch den US CLOUD Act.

Unabhängige Intelligenz (Modelle)

Statt auf Black-Box-APIs zu setzen, hosten und verfeinern (fine-tune) wir modernste Open-Source-Modelle (Llama 3, Mistral, Mixtral) innerhalb unseres Sicherheitsbereichs.

Kein Datenabfluss: Ihre Prompts verlassen niemals unser Netzwerk.

Kein Training: Kundendaten sind strikt vom Training der Basismodelle ausgeschlossen.

Transparenz: Wir verifizieren das Modellverhalten und die Ausrichtung (Alignment).

Private Wissensabfrage (RAG)

Unsere Retrieval-Engine indexiert Ihre Dokumente in einer privaten Vektordatenbank, die isoliert für Ihren Mandanten bereitgestellt wird.

Kontextbewusst: Verbindet Ihre Daten mit dem LLM, ohne das Modell dauerhaft damit zu „füttern“.

Zugriffskontrolle: Berücksichtigt Berechtigungen auf Dokumentenebene aus Ihren Quellsystemen.

Security Specs

Security Specs

Security Specs

Sicherheitsstandards auf Enterprise-Niveau

Durchgehende Verschlüsselung

Daten werden während der Übertragung (TLS 1.2+) und im Ruhezustand (AES-256) verschlüsselt. Ihre Vektor-Embeddings und Datei-Uploads liegen in verschlüsselten Buckets mit striktem Key-Management.

Durchgehende Verschlüsselung

Daten werden während der Übertragung (TLS 1.2+) und im Ruhezustand (AES-256) verschlüsselt. Ihre Vektor-Embeddings und Datei-Uploads liegen in verschlüsselten Buckets mit striktem Key-Management.

Durchgehende Verschlüsselung

Daten werden während der Übertragung (TLS 1.2+) und im Ruhezustand (AES-256) verschlüsselt. Ihre Vektor-Embeddings und Datei-Uploads liegen in verschlüsselten Buckets mit striktem Key-Management.

Mandantenisolierung (Tenant Isolation)

Jede Kundenumgebung ist logisch (und optional physisch) getrennt. Es gibt keine Vermischung von Daten zwischen verschiedenen Mandanten.

Mandantenisolierung (Tenant Isolation)

Jede Kundenumgebung ist logisch (und optional physisch) getrennt. Es gibt keine Vermischung von Daten zwischen verschiedenen Mandanten.

Mandantenisolierung (Tenant Isolation)

Jede Kundenumgebung ist logisch (und optional physisch) getrennt. Es gibt keine Vermischung von Daten zwischen verschiedenen Mandanten.

SSO & Authentifizierung

Nahtlose Integration mit Ihrem bestehenden Identity Provider (IdP). Wir unterstützen OIDC und SAML 2.0 (Okta, Azure AD, Google Workspace), um Ihre Passwortrichtlinien und MFA durchzusetzen.

SSO & Authentifizierung

Nahtlose Integration mit Ihrem bestehenden Identity Provider (IdP). Wir unterstützen OIDC und SAML 2.0 (Okta, Azure AD, Google Workspace), um Ihre Passwortrichtlinien und MFA durchzusetzen.

SSO & Authentifizierung

Nahtlose Integration mit Ihrem bestehenden Identity Provider (IdP). Wir unterstützen OIDC und SAML 2.0 (Okta, Azure AD, Google Workspace), um Ihre Passwortrichtlinien und MFA durchzusetzen.

Audit & Logging

Volle Transparenz über die KI-Nutzung. Admins haben Zugriff auf detaillierte Logs, wer wann was gefragt hat – für volle Revisionssicherheit und Compliance mit internen Richtlinien.

Audit & Logging

Volle Transparenz über die KI-Nutzung. Admins haben Zugriff auf detaillierte Logs, wer wann was gefragt hat – für volle Revisionssicherheit und Compliance mit internen Richtlinien.

Audit & Logging

Volle Transparenz über die KI-Nutzung. Admins haben Zugriff auf detaillierte Logs, wer wann was gefragt hat – für volle Revisionssicherheit und Compliance mit internen Richtlinien.

Deployment Optionen

Deployment Optionen

Deployment Optionen

Deployment nach Ihren Bedingungen

Managed Sovereign Cloud

Der Standard

Gehostet auf der privaten deutschen Infrastruktur von Vective.

Setup: Sofort einsatzbereit

Wartung: Fully Managed

Ideal für: Die meisten Unternehmen & KMUs

Managed Sovereign Cloud

Der Standard

Gehostet auf der privaten deutschen Infrastruktur von Vective.

Setup: Sofort einsatzbereit

Wartung: Fully Managed

Ideal für: Die meisten Unternehmen & KMUs

Managed Sovereign Cloud

Der Standard

Gehostet auf der privaten deutschen Infrastruktur von Vective.

Setup: Sofort einsatzbereit

Wartung: Fully Managed

Ideal für: Die meisten Unternehmen & KMUs

Private Cloud / Dedicated

Die Festung

Ein physisch dedizierter Cluster, der exklusiv für Ihre Organisation reserviert ist.

Setup: Custom Projekt

Isolation: Physische Hardware-Trennung

Ideal für: Kritische Infrastruktur, Finanzwesen, Verteidigung

Private Cloud / Dedicated

Die Festung

Ein physisch dedizierter Cluster, der exklusiv für Ihre Organisation reserviert ist.

Setup: Custom Projekt

Isolation: Physische Hardware-Trennung

Ideal für: Kritische Infrastruktur, Finanzwesen, Verteidigung

Private Cloud / Dedicated

Die Festung

Ein physisch dedizierter Cluster, der exklusiv für Ihre Organisation reserviert ist.

Setup: Custom Projekt

Isolation: Physische Hardware-Trennung

Ideal für: Kritische Infrastruktur, Finanzwesen, Verteidigung

On-Premise / Air-Gapped

Maximale Kontrolle

Wir deployen den containerisierten Sovereign Stack direkt in Ihr bestehendes Rechenzentrum.

Setup: Custom Projekt

Konnektivität: Kann offline betrieben werden (funktionsabhängig)

Ideal für: Höchste Geheimhaltungsstufen & VS-NfD

On-Premise / Air-Gapped

Maximale Kontrolle

Wir deployen den containerisierten Sovereign Stack direkt in Ihr bestehendes Rechenzentrum.

Setup: Custom Projekt

Konnektivität: Kann offline betrieben werden (funktionsabhängig)

Ideal für: Höchste Geheimhaltungsstufen & VS-NfD

On-Premise / Air-Gapped

Maximale Kontrolle

Wir deployen den containerisierten Sovereign Stack direkt in Ihr bestehendes Rechenzentrum.

Setup: Custom Projekt

Konnektivität: Kann offline betrieben werden (funktionsabhängig)

Ideal für: Höchste Geheimhaltungsstufen & VS-NfD

Ihr Vorteil

Bauen Sie eine zukunftssichere KI-Strategie. Sicher, skalierbar, effizient.

Von der Infrastruktur bis zur Befähigung Ihrer Mitarbeiter: Wir helfen europäischen Organisationen, KI verantwortungsvoll zu nutzen, um ab Tag 1 ROI zu erzielen.

Automatisieren Sie Prozesse, die zählen.

Schreiben Sie nicht nur E-Mails. Nutzen Sie domänenspezifische KI-Modelle, um kritische Workflows in HR, Finanzen und F&E zu automatisieren – ohne Datenschutzkompromisse.

Skalieren Sie Leistung, nicht Personal.

Lösen Sie den Fachkräftemangel, indem Sie Ihr bestehendes Team zu Power-Usern machen. Unsere Trainings und Beratungen sorgen für eine menschzentrierte, kompetente KI-Nutzung.

Ihr Vorteil

Bauen Sie eine zukunftssichere KI-Strategie. Sicher, skalierbar, effizient.

Von der Infrastruktur bis zur Befähigung Ihrer Mitarbeiter: Wir helfen europäischen Organisationen, KI verantwortungsvoll zu nutzen, um ab Tag 1 ROI zu erzielen.

Automatisieren Sie Prozesse, die zählen.

Schreiben Sie nicht nur E-Mails. Nutzen Sie domänenspezifische KI-Modelle, um kritische Workflows in HR, Finanzen und F&E zu automatisieren – ohne Datenschutzkompromisse.

Skalieren Sie Leistung, nicht Personal.

Lösen Sie den Fachkräftemangel, indem Sie Ihr bestehendes Team zu Power-Usern machen. Unsere Trainings und Beratungen sorgen für eine menschzentrierte, kompetente KI-Nutzung.

Ihr Vorteil

Bauen Sie eine zukunftssichere KI-Strategie. Sicher, skalierbar, effizient.

Von der Infrastruktur bis zur Befähigung Ihrer Mitarbeiter: Wir helfen europäischen Organisationen, KI verantwortungsvoll zu nutzen, um ab Tag 1 ROI zu erzielen.

Automatisieren Sie Prozesse, die zählen.

Schreiben Sie nicht nur E-Mails. Nutzen Sie domänenspezifische KI-Modelle, um kritische Workflows in HR, Finanzen und F&E zu automatisieren – ohne Datenschutzkompromisse.

Skalieren Sie Leistung, nicht Personal.

Lösen Sie den Fachkräftemangel, indem Sie Ihr bestehendes Team zu Power-Usern machen. Unsere Trainings und Beratungen sorgen für eine menschzentrierte, kompetente KI-Nutzung.

Haben Sie spezifische Sicherheitsanforderungen?

Unser Sicherheitsteam spricht Ihre Sprache. Lassen Sie uns über Ihre Architektur und Compliance-Bedürfnisse sprechen.

Haben Sie spezifische Sicherheitsanforderungen?

Unser Sicherheitsteam spricht Ihre Sprache. Lassen Sie uns über Ihre Architektur und Compliance-Bedürfnisse sprechen.

Haben Sie spezifische Sicherheitsanforderungen?

Unser Sicherheitsteam spricht Ihre Sprache. Lassen Sie uns über Ihre Architektur und Compliance-Bedürfnisse sprechen.